● Avances tecnológicos obligan a remozar estrategias en que se debe proteger la información y actuar ante vulnerabilidades informáticas.

● Empresas deben revisar en primer lugar el protocolo estratégico de seguridad informática para saber en qué situación se encuentran.

Julio, 2023. La industria de la tecnología siempre está en constante cambio. Es natural ver a diario cómo surgen lanzamientos de nuevos servicios, productos, actualizaciones, y tendencias que fortalecen a los diferentes sectores, que apoyan sus operaciones con tecnología e impulsan a reformarse para no quedarse atrás.

De la misma manera en que se da este cambio, en una época en que la información que almacenan las personas y las empresas es el activo más preciado, según alertan especialistas se debe tener conciencia que la manera en que se protege la información por defecto, también se modificaconstantemente.

“En materia de seguridad informática la realidad es que ningún sistema es infalible, los ciberdelincuentes idean tácticas cada vez más sofisticadas para perturbar a las empresas, pero no todo está perdido, también hay que tener presente que sí es posible reducir las probabilidades y las consecuencias de un ataque informático”, recalca Andrés Portela, asesor de la empresa de tecnología CMA en materia de ciberseguridad.

Cuando de resguardar la información se trata, la industria en general coincide en que debe existir una mezcla de conciencia sobre lo que se debe y no se debe hacer ante una vulnerabilidad, junto al uso de herramientas adecuadas.

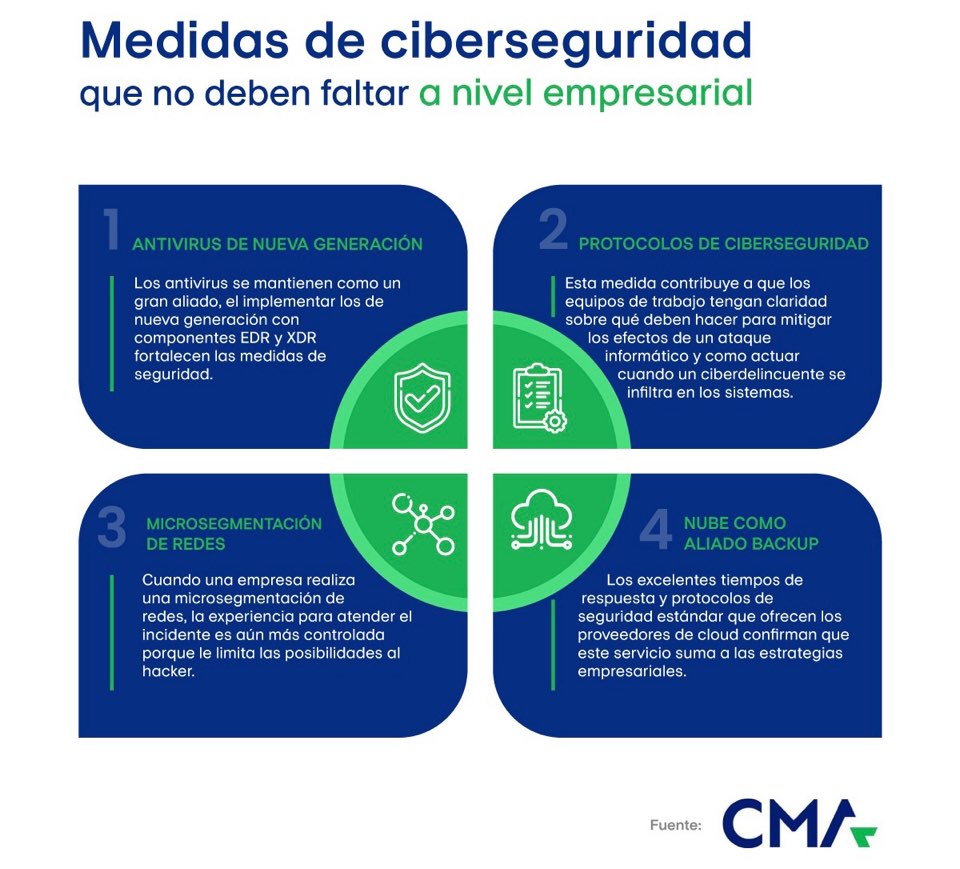

En esta línea, el asesor de la empresa CMA sugiere al sector empresarial los siguientes puntos como tácticas que podrían aportar de manera significativa en el esfuerzo por resguardar la integridad de sus sistemas e información:

1. Antivirus de nueva generación: el antivirus es una tecnología transferida desde décadas pasadas y que ante las tendencias de ataque se ha actualizado para mantenerse vigente como una herramienta de apoyo, pero se debe tener presente que este componente por sí solo no es del todo funcional, por esto se sugiere invertir en antivirus de nueva generación.

Estos incluyen ahora nuevas funciones como el EDR y XDR, donde el Endpoint Detection and Response (EDR por sus siglas en inglés) analiza en los dispositivos los comportamientos que podrían representar una amenaza para el equipo y el sistema de información al que está conectado, es una nueva generación antimalware. Mientras que el Extender Detection Response, (XDR por sus siglas en inglés), según Gartner,”es una tecnología suministrada por la nube que incluye soluciones multipunto y análisis avanzados para correlacionar las alertas de múltiples fuentes en incidentes de señales individuales más débiles para crear detecciones más precisas”.

2. Protocolos de ciberseguridad: “el que crea que la ciberseguridad es un conjunto de herramientas, tecnologías novedosas para el cuido de la información, está muy equivocado, pues más bien es una forma de vida. Por eso las empresas deben tener una conciencia real de las herramientas con las que cuenta paraelaborar los protocolos previos a y posteriores a un ataque”, aclara Portela.

Las empresas independientemente de su tamaño pueden hacerse de un protocolo de ciberseguridad con la ayuda de un asesor especializado en la materia que le deje claro a cada uno de los miembros de la organización cómo pueden reducir las probabilidades de ser víctimas de un ataque y actuar posterior para retomar la operación con normalidad incurriendo en las menores pérdidas por caída de los sistemas.

3. Microsegmentación de redes: esta tendencia de defensa se basa en la metodología “cero confianza” la cual está basada en restringir los permisos de acceso a todos los colaboradores y posteriormente írselosbrindando de acuerdo con sus funciones y al departamento que pertenecen dentro de la empresa.

Según valoraciones de los expertos, manejar la operación por pequeños segmentos de la red podría reducir los alcances de un ataque informático por contaminación de movimiento lateral, este tipo de vulnerabilidad consiste en que el hacker vulnera los equipos que se encuentran ubicados junto a la computadora o dispositivo por el que logró entrar, con el objetivo de infiltrarse en el lugar físico donde está la información más sensible de la empresa.

4. Cloud como aliado backup: Con el paso del tiempo la computación en la nube ha tomado protagonismo en la industria, al nivel de que según las tendencias de la firma de investigación Gartner, esta es la tecnología que mayor crecimiento tendrá en América Latina, y se debe en su mayoría al alivio que significa para el negocio contar con el apoyo en el resguardo de sus sistemas e información en servicios de proveedores cloud que cuentan con excelentes tiempos de respuesta y protocolos de seguridad informática.

Sobre CMA

CMA fundada en 1985, nace como una empresa pionera en el mercado de tecnologías de información en Costa Rica. Desde sus inicios, se ha enfocado en llevar a sus clientes tecnologías de prestigiosas casas fabricantes, lo que, sumado a su experiencia y la capacidad profesional de su equipo de trabajo, le ha permitido ofrecer soluciones de vanguardia que cumplen con los requerimientos de un entorno de negocios globalizado y altamente competitivo.

Puede conocer más sobre Proyecto Narnia en el sitio webhttps://app.grupocma.com/narniaproject

Vea aquí más información de Mi Prensa, Juntos… Somos más! – Horarios y tarifas de servicio de ferry a Paquera aquí Visite nuestro canal de Youtube